看题目是一个路由器镜像,打开发现是Ext4的,应该是个软路由镜像。

83、请分析物联网镜像,该路由器SSH登录前能看到什么信息?(答案格式:按实际值填写,大小写一致)( )

答案: who are you?

OpenWrt用的SSH服务器是dropbear,配置在/etc/config/dropbear

配置如下,BannerFile是/etc/board.d/03_aws,读取文件内容即可。

1

2

3

4

5

| config dropbear

option PasswordAuth 'on'

option RootPasswordAuth 'on'

option Port '22'

option BannerFile '/etc/board.d/03_aws'

|

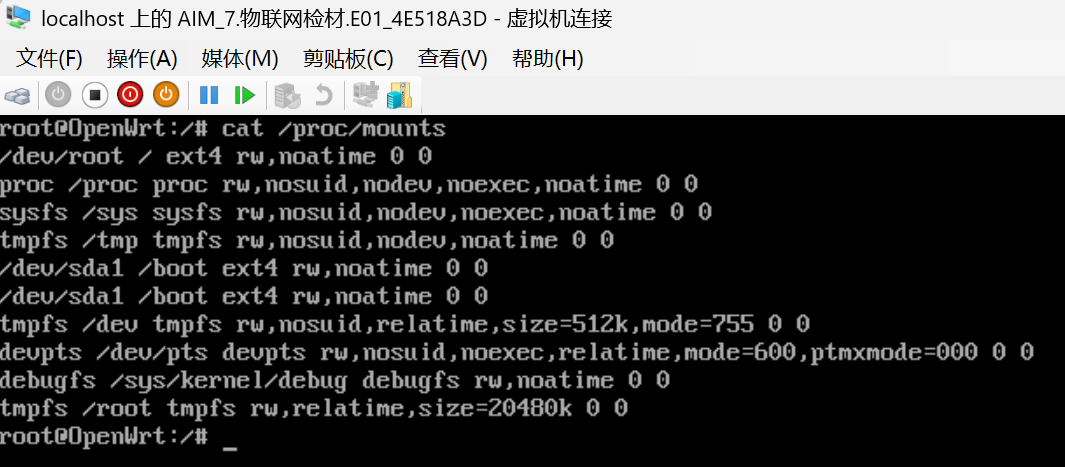

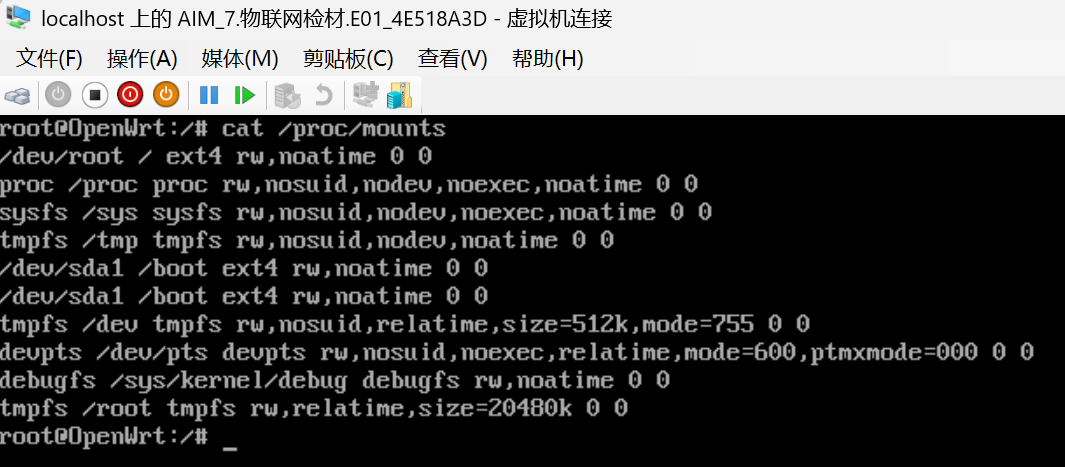

84、请分析物联网镜像,该系统挂载点有多少个?(答案格式:仅数字)( )

答案: 9

仿真起来,cat /proc/mounts,去重即可,一共9个。

| 序号 |

挂载点 |

| 1 |

/ |

| 2 |

/proc |

| 3 |

/sys |

| 4 |

/tmp |

| 5 |

/boot |

| 6 |

/dev |

| 7 |

/dev/pts |

| 8 |

/sys/kernel/debug |

| 9 |

/root |

85、请分析物联网镜像,该路由器的后台登录IP是多少?(答案格式:192.168.1.1)( )

答案: 192.168.20.1

看OpenWrt的网络配置文件/etc/config/network,找到IP地址。

1

2

3

4

5

6

7

| config interface 'lan'

option type 'bridge'

option ifname 'eth0'

option proto 'static'

option netmask '255.255.255.0'

option ip6assign '60'

option ipaddr '192.168.20.1'

|

86、请分析物联网镜像,该路由器后台的Kernel Version是?(答案格式:1.2.3)( )

答案: 4.14.167

看OpenWrt包管理器的内核包的信息,/usr/lib/opkg/info/kernel.control。

1

2

3

4

5

6

7

8

9

10

| Package: kernel

Version: 4.14.167-1-e1dd7676581672f6f0bdb1363506dee1

Depends: libc

Source: package/kernel/linux

SourceName: kernel

License: GPL-2.0

Section: sys

Architecture: x86_64

Installed-Size: 105

Description: Virtual kernel package

|

87、请分析物联网镜像,该路由器root目录挂载点里面的文件源是哪个路径?(答案格式:/etc/config/sshconfig)( )

答案: /usr/lib/seeme

全局搜索/root/,或者全局搜索seeme,找到加载脚本/etc/init.d/load。

1

2

3

4

5

6

7

| #!/bin/sh /etc/rc.common

START=99

start() {

mount -t tmpfs -o size=20M tmpfs /root

cp -r /usr/lib/seeme /root/

}

|

88、接上题,请问图片隐写后显示的字符串是?(答案格式:按实际值填写)( )

答案: CHINA.NO1

又来misc

看角落明显是有隐写的,然后就猜参数吧,或者用 zsteg 检测。

0通道MSB,导出数据。

去掉导出数据PNG头前面几个字节,是一张图片。

或者用 zsteg 做。先用 zsteg 检测到 zlib。

1

2

3

4

| $ zsteg seeme

b1,rgb,lsb,xy .. zlib: data="\x00\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF\xFF...", offset=62, size=15881

b2,b,lsb,xy .. file: TTComp archive data, binary, 1K dictionary

b2,rgba,msb,xy .. file: OpenPGP Secret Key

|

导出检测到 zlib 数据的通道,可以看出是 PNG,切出 PNG 文件即可。

1

2

3

4

5

6

| $ zsteg seeme -E b1,rgb,lsb,xy > b1 && hexdump -C b1 | head

00000000 00 00 1c d6 89 50 4e 47 0d 0a 1a 0a 00 00 00 0d |.....PNG........|

00000010 49 48 44 52 00 00 00 ec 00 00 00 68 08 06 00 00 |IHDR.......h....|

00000020 00 f2 f2 1c da 00 00 00 05 66 64 45 43 52 24 93 |.........fdECR$.|

00000030 e3 00 e5 ab 62 99 00 00 1c 8c 49 44 41 54 78 01 |....b.....IDATx.|

00000040 e5 c4 63 b4 25 67 da 80 e1 fb 79 ab 6a f3 d8 e7 |..c.%g....y.j...|

|

89、请分析物联网镜像,该路由器系统备份日志压缩包密码是?(答案格式:与线索保持一致)( )

答案: opwrt7638

与线索保持一致是什么意思,感觉又是哪里拼过来的

全盘压缩包就一个/tmp/openwrt_backup-20250808173406.zip,压缩包注释写了个opwrt????。

全盘搜索opwrt直接搜到了删除的,注释opwrt7638的压缩包。

90、请分析物联网镜像,该路由器系统备份日志的MD5是多少?(答案格式:字母大写)( )

答案: 750840AACA8C3DC5889ECBE8954509E4

上一题解压了算MD5即可。

![]()

![]()